Aiemmin ISO 27001 -työn aloittaminen vaati kuukausien dokumentointia, tiimien välistä koordinointia ja arvailua siitä, mikä olisi “oikea taso” tietoturvalle omassa organisaatiossa.

Kun tekoäly yhdistetään moderniin ISMS-työkaluun, kuten Digiturvamalliin, koko prosessista tulee huomattavasti tehokkaampi.

Tämä on ensimmäinen osa blogisarjasta, jossa käsitellään, miten ISO 27001 -vaatimustenmukaisuutta voidaan virtaviivaistaa tekoälyn avulla. Tässä osassa keskitytään ISMS-perustan rakentamiseen – eli siihen, miten tekoälyä voi käyttää hallitusti siten, että tuotettu sisältö on relevanttia, tavoitteisiin kohdistettua ja helposti jalkautettavissa.

Cyberdayn tekoälyavusteisen ISMS:n rakentamisen vaiheet ovat:

- ISMS-profiilin luominen: ohjataan tekoälyä tuottamaan tarkkaa sisältöä.

- Oikeiden vaatimuskehikkojen aktivoiminen (ei vain ISO 27001): määritetään tehtävät, vaatimukset ja raportoinnin tarpeet.

- ISMS-pohjan luonnostelu tekoälyn avulla: parhaiden käytäntöjen mukainen sisältö syntyy minuuteissa – ei viikoissa.

Näin voit keskittyä itse tietoturvan toteuttamiseen, et dokumenttien kirjoittamiseen. 🚀

1. Tekoälypohjainen ISMS-profilointi: tuloksena tarkka ja relevantti ISMS

Usein ISO 27001 -työ aloitetaan laatimalla joukko politiikkoja, käyttämällä apuna muiden organisaatioiden esimerkkejä tai yleistä tekoälyä.

Tämä voi tuntua tuotteliaalta, koska saat nopeasti aikaan suuren asiakirjan, mutta koska sisältö on tuotettu ilman kontekstia tai ymmärrystä organisaatiostasi ja tietoturva-ympäristöstäsi, siitä tulee:

- Liian yleinen

- Vaikea toteuttaa

- Irrallinen todellisuudesta

- Epäyhtenäinen todellisten riskiesi kanssa

- Jotain, mitä joudut myöhemmin kirjoittamaan uudelleen

Politiikka-asiakirjat eivät muodosta toimivaa ISMS:ää.

Ilman asianmukaista ”ISMS-profiilia” tekoäly voi vain luoda abstraktien täyttämän esimerkkikäytännön. Nämä eivät ole hyödyllisiä tiimeille tai auditoijoille, vaan niistä on enemmänkin haittaa.

Digiturvamalli ratkaisee tämän ongelman lähtemällä liikkeelle rakenteellisesta ISMS-profiilista, joka kuvaa organisaatiotasi todellisuudessa. Kaikki tekoälyn tuottama sisältö hyödyntää tätä profiilia sekä aktivoituja vaatimuskehyksiä kontekstinaan.

What goes into an effective ISMS profile?

Tarkan ISMS-profiilin luomiseksi tarvitaan seuraavat tiedot: organisaation tyyppi, koko, toiminnan yhteenveto, tavoiteltu ISMS-kypsyysaste ja tietoturvan erityispiirteet.

Organisaation tyyppi: nimi, päätoimiala, sivutoimialat, maa

Nämä määrittävät perusvaatimukset ja tietoturvan painopisteet.

- Toimiala vaikuttaa siihen, mitkä hallintakeinot ovat tärkeimpiä (terveydenhuolto ≠ SaaS ≠ rahoitus).

- Maa vaikuttaa sääntelyvelvoitteisiin ja tietojenkäsittelyn odotuksiin.

- Toimialakohtaiset uhkamallit muokkaavat riskien mallintamista.

Organisaation koko: tiimin koko, rakenne, sijainnit

Koko vaikuttaa hallinnon ja henkilöstöhallinnon hallintakeinojen odotettuun kypsyystasoon.

- Suuremmat organisaatiot = enemmän painopistettä henkilöstön turvallisuudessa, perehdyttämisessä/työsuhteen päättymisessä, pääsynhallinnassa

- Hajautetut tiimit = monimutkaisempi omaisuuden ja identiteetin hallinta

- Skaalautuvat organisaatiot tarvitsevat selkeämmät vastuut ja tarkistusjaksot

Toiminnan yhteenveto: Mitä toimitat, kenelle ja miten

Tämä määrittelee ISMS:n ydinalueen ja riskimaiseman.

Tavoiteltu ISMS-kypsyys: Sertifiointitaso, hyvien käytäntöjen taso tai vähimmäisvaatimukset

Kaikki organisaatiot eivät tavoittele sertifiointia välittömästi.

- Määrittää, kuinka muodollista hallinto on oltava

- Vaikuttaa siihen, mitkä tehtävät ovat tarpeen nyt ja mitkä myöhemmin

- Välttää alkuvaiheen organisaatioiden ylikuormittamisen

Tietoturvan erityispiirteet: Esim. oma ohjelmistokehitys, olemassa olevat sertifioinnit, kriittiset kumppanit

Nämä yksityiskohdat muokkaavat ISMS:n vivahteita.

- Oman ohjelmistokehityksen tekeminen vaatii SDLC:tä, koodin tarkistusta, CI/CD-hallintakeinoja

- Olemassa olevat sertifioinnit mahdollistavat olemassa olevan dokumentaation uudelleenkäytön

- Ulkoistettu kehitys tai pilvipalvelujen käyttö muuttavat toimittajariskitehtäviä

Miten ISMS-profiili luodaan Digiturvamallissa?

Digiturvamallissa tämä ISMS-profiili on ensimmäinen vaihe, joka suoritetaan ilmaisen kokeilujakson tai käyttöönoton aikana.

Tekoälyavustaja voi tehdä kaiken raskaan työn puolestasi. Sinun tarvitsee vain antaa sille julkisen verkkosivustosi domain, ja se täyttää profiilin puolestasi.

Miksi tämä vaihe on tärkeä?

Vahva profiili muuttaa ISMS:n organisaatiollesi sopivaksi, ei yleiseksi mallipohjaksi.

Se varmistaa, että:

- AI:n tuottama sisältö on relevanttia

- Hallintakeinot ovat asianmukaisia

- Tehtävät ovat toteutettavissa

- Riskit heijastavat todellisuutta

- Politiikat ovat merkityksellisiä tiivistelmiä

Profiilista tulee polttoaine, joka tekee muusta AI-pohjaisesta ISO 27001 -vaatimustenmukaisuustyöstä tehokasta.

2. Vaatimuskehikko: Vaatimusten muuntaminen toteutettaviksi tehtäviksi (”multi-compliance automaatio”)

Useimmat organisaatiot eivät enää toimi yhden ainoan vaatimuskehikon mukaisesti. ISO 27001 yhdistetään usein seuraaviin:

- NIS2 ja paikalliset NIS2-toteutukset olennaisten toimintojen operatiivisen turvallisuuden varmistamiseksi

- SOC 2 Yhdysvaltain markkinoiden varmistamiseksi

- CIS-valvontatoimenpiteet teknisten suojatoimenpiteiden varmistamiseksi

- ISO 27701 tietosuojan varmistamiseksi

Perinteisesti tämä tarkoitti erillisten asiakirjojen, erillisten tarkastuslistojen ja erillisten auditointien ylläpitämistä.

Tehtäväpohjaisessa järjestelmässä se toimii kuitenkin hyvin eri tavalla.

Digiturvamallissa vaatimuskehikon valinta määrittää:

- Mitkä vaatimukset koskevat sinua

- Mitkä tehtävät sinun on toteutettava

- Mille vaatimuskehikoille vaatimustenmukaisuuden pisteytystä seurataan

Monet vaatimuskehikot ovat keskenään päällekkäisiä. Digiturvamallin tehtäväpohjaisen lähestymistavan ja "multi-compliance" automatisoinnin avulla saat aikaan ”tee se kerran, täytä useita vaatimuksia” -vaikutuksen.

Tämä tarkoittaa, että kaikki suunnitelmaasi sisältyvät tehtävät kartoitetaan automaattisesti kaikkiin aktiivisten vaatimuskehikkojen asiaankuuluviin vaatimuksiin – rajoitetulla vaatimustenmukaisuuden vaivalla, maksimaalisella vaikutuksella.

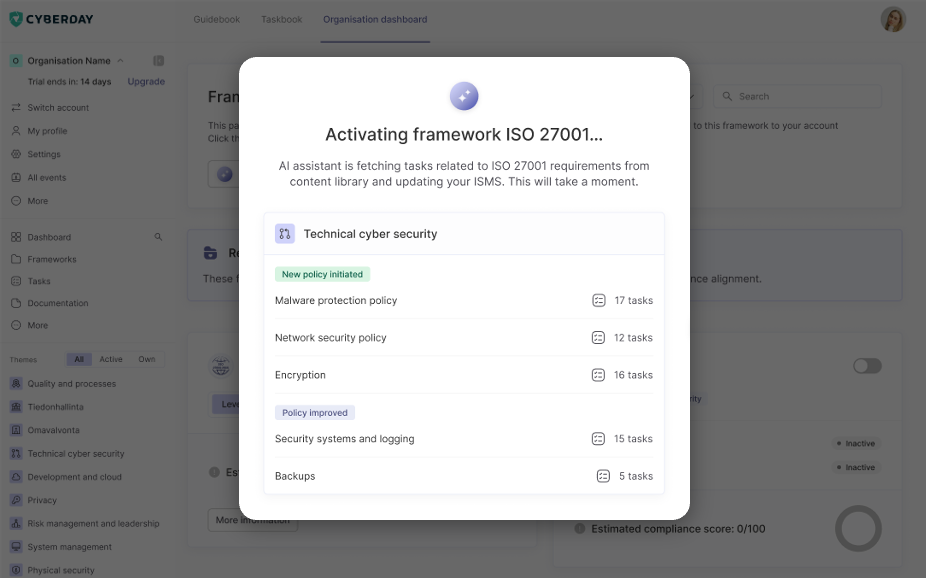

Kuinka tehtävät toteutetaan Digiturvamallissa?

Tässä tulee esiin tekoälyn ja tehtäväpohjaisen ISMS:n vahvuus.

Kun aktivoit vaatimuskehikon Digiturvamallissa, AI-avustaja ryhtyy töihin ja ilmoittaa vaikutuksista ISMS:ään. Ensimmäisen vaatimuskehikon myötä saat paljon uutta sisältöä, mutta myöhempien laajennusten myötä sitä tulee yhä vähemmän.

Tehtävät on kartoitettu vaatimuskehikolle: Jokainen tehtävä on linkitetty kaikkiin vaatimuksiin, jotka se täyttää. Jos neljännesvuosittainen pääsyoikeuksien tarkistus edistää ISO 27001 A.5.18:n, NIS2:n pääsynhallintaa koskevan artiklan, CIS 6.3:n ja SOC 2 CC6.1:n vaatimusten noudattamista, suoritat silti vain yhden tehtävän, liität yhden todistusaineiston ja parannat vaatimustenmukaisuutta kaikkien vaatimusten osalta.

Uuden vaatimuskehikoiden lisääminen ISMS-järjestelmääsi ei aiheuta kaaosta: Jos aloitat pienellä mittakaavalla ja lisäät myöhemmin uuden vaatimuskehikon, Digiturvamalli ymmärtää automaattisesti päällekkäisyydet ja ilmoittaa sinulle vaatimustenmukaisuusarvosanan vaatimuskehikkoa vastaan – jo ennen sen aktivointia. Ymmärrät missä tahansa vaiheessa, kuinka hyvin nykyinen ISMS-järjestelmäsi on yhdenmukainen minkä tahansa tietoturvan vaatimuskehikon kanssa. Kun aktivoit uuden vaatimuskehikon, ISMS-suunnitelmaasi lisätään vain uudet tehtävät, joita muut vaatimuskehikot eivät vielä kata.

Miksi tämä vaihe on tärkeä?

Digiturvamallin vaatimuskehikkojen valinta tuottaa:

- Yhdistetyn, päällekkäisyyksistä puhdistetun tehtäväluettelon

- Automaattisen usean vaatimuskehikon yhdistämisen

- Pienemmän työmäärän

- Selkeän vastuun ja todisteiden keräämisen

- Käytännöt, jotka päivittyvät itsestään

- Valmiuden useiden standardien auditointiin vähäisellä lisätyöllä

Vaatimuskehikon valinta ei enää aiheuta monimutkaisuutta, vaan tehokkuutta.

Digitaurvamalli tarjoaa laajimman vaatimuskehikkokirjaston kuin mikään muu ISMS. Tutustu kaikkiin tuettuihin vaatimuskehikkoihin täällä.

3. ISMS-luonnos: Anna tekoälyn kirjoittaa 80 % ISMS-järjestelmästäsi

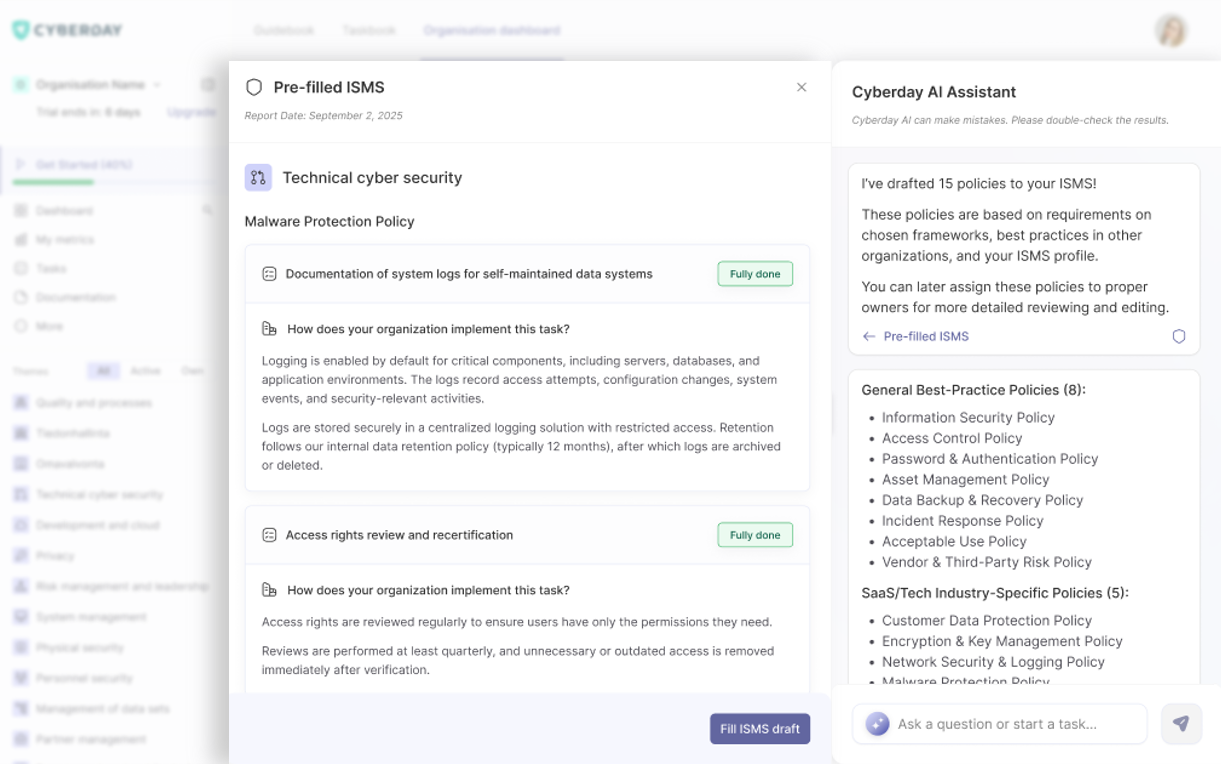

Kun ISMS-profiili on luotu ja asiaankuuluvat vaatimuskehykset valittu, tekoäly voi jatkaa työtä laatimalla ISMS-järjestelmän luonnoksen.

Tämä vaihe ei luo sinulle pitkää listaa hallintodokumenteista.

Se luo sinulle joukon toteutettavia tehtäviä, jotka perustuvat profiiliisi ja parhaimpiin käytäntöihin – ja auttaa sinua saavuttamaan valitsemiesi vaatimuskehikkojen vaatimustenmukaisuuden. Käytännöt ovat näiden tehtävien luettavissa oleva tulos, niitä ei ole erotettu toisistaan.

Mitä Digiturvamallin AI tuottaa tässä vaiheessa

Käyttämällä ISMS-profiiliasi, Digiturvamallin AI luo:

- Parhaiden käytäntöjen tehtävät asiaankuuluville hallintakeinoille

- Esitäytetyt kuvaukset siitä, miten kukin tehtävä yleensä toteutetaan

- Ehdotetut omistajat roolin ja koon perusteella

- Todisteiden mallit, jotka kuvaavat, mitä tulisi kerätä

- Automaattisesti tuotetut käytäntöjen yhteenvedot

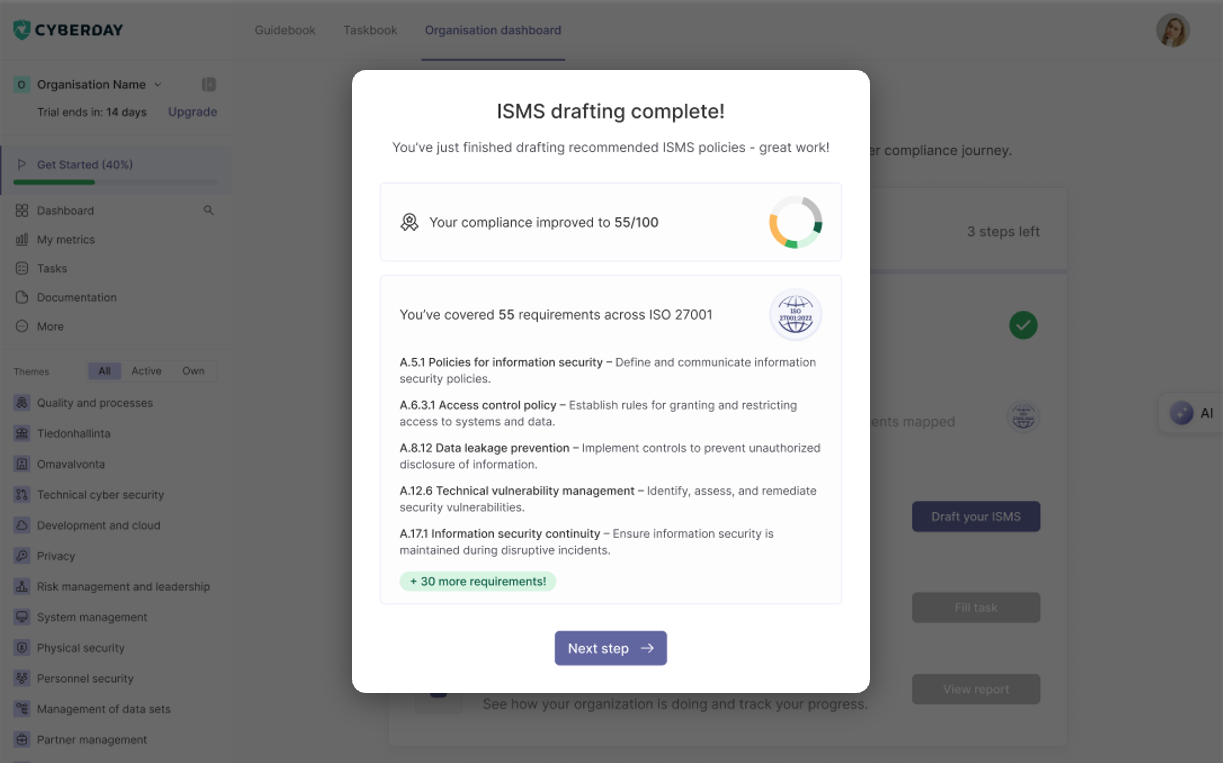

Tämä antaa sinulle jäsennellyn, tarkan ISMS-lähtötason muutamassa minuutissa, ei viikoissa.

Näet välittömästi AI:n laatiman lähtötason vaikutuksen nykyiseen vaatimustenmukaisuuden pisteytykseesi. Assurance-pisteytys seuraa jatkuvasti ISMS:n todisteiden määrää osoittaakseen, että vaatimustenmukaisuuspisteytys on oikea, ja sen kasvattaminen on se, missä ihmisen asiantuntemusta tarvitaan.

Kuinka työtä tulisi jatkaa ihmisten asiantuntemuksella?

Tekoäly voi luoda perustan, mutta ihmisiä tarvitaan todellisuuden määrittelyyn.

Tiimisi jatkaa tekoälyn luomasta luonnoksesta tehtävien viimeistelyyn seuraavasti:

- Valitsemalla oikeat vastuuhenkilöt

- Hienosäätämällä toteutuksen kuvauksia ja asettamalla esimerkiksi tarkistusten tiheydet

- Täyttämällä asiaankuuluvat todisteet käyttämällä ISMS:n linkkejä, esimerkkejä ja mallipohjia

Yhteenvetona: tekoälyn luoma perustaso on mukautettava yrityksesi toimintakulttuuriin ja olemassa oleviin prosesseihin, ja toteutusta seurataan omistajien ja ISMS-automaation toimesta.

Tulos: lähtökohta toimivalle ISMS:lle

Yhdistämällä:

- ISMS-profiilin

- Usean vaatimuskehikon toteuttamista tukevan työkalun

- AI-vetoisen ISMS-pohjan

…saat ISMS:n, joka on:

- Relevantti

- Toimiva

- Auditointivalmis

- Hallittava

- Todisteisiin perustuva

- Jatkuvasti kehittyvä

Ja vältät ansan, jossa tuotat suuria, yleisiä asiakirjoja, jotka eivät tuo lisäarvoa.

Jos haluat nähdä tämän kaiken toiminnassa, luo ISMS:si muutamassa minuutissa juuri nyt

.png)

.svg)

.svg)